CC攻击和防御一:测试篇

目录

声明

实验所提及的工具,均为自己编写。读者请不要索取任何源码,作者也从未参与任何压力测试。测试单站仅持续5分钟左右。🍐

语言

C++实现,曾尝试过requests、urllib、twisted,然多进程(GIL多线程效果更差 )效果实在低下。

参考文档

- https://tools.ietf.org/html/rfc1945

- https://tools.ietf.org/html/rfc2616

- https://tools.ietf.org/html/rfc7540

测试环境

单台机器,处理器:E3 1231V3,带宽:1GB

实验一:免费图床(namecheap的1$/Y虚机)

实验二:免费图床(quadranet的虚机)

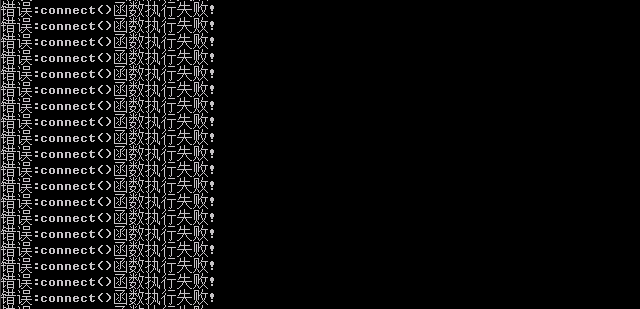

实验三:aliyun-2H2G4M

![]()

实验四:ovh-kimsufi-4H16G100M

ovh- Kimsufi-CC,迅速502,再此不再截图

实验五:百度云加速某网站(迅速无法连接,防御ok)

实验六:某厦门电信某网站

CC,迅速502,再此不再截图

CC的原理

CC即ChallengeCollapsar,基于7层协议HTTP、HTTPS 。其模拟多个用户(多少线程就是多少用户)不停的进行访问(访问那些需要大量数据操作,就是需要大量CPU时间的页面),直至服务器宕机。还有其他变种CC攻击,例如慢速攻击等。

CC的危害

- 恶意消耗主机带宽,类似实验二,带宽反弹攻击,月平均流量流出高达50TB

- 恶意消费主机性能

- 恶意使网站访问巨慢或使服务器宕机

下篇介绍CC防御方案~

3 Replies to “CC攻击和防御一:测试篇”

大佬转您一张图去做模板可以吗?https://cpp.la/wp-content/uploads/2018/01/2_cc_net_quadranet.gif 这张

可以转载,尽管去用~